Безопасность в Google Docs: что можно сделать для усиления защиты расшаренных Google-документов

В командной работе люди часто расшаривают документы, таблицы, слайды и прочие файлы. Иногда это важные, как говорят безопасники, «чувствительные» данные. Как они защищены в облаке Google? Можно ли сделать еще что-нибудь для их безопасности?

Изображение создано БАЖ с использованием ChatGPT

Как сейчас защищены наши файлы в Google

Google защищает данные и в процессе передачи, и во время хранения с помощью шифрования AES-256. (См. короткое видео на английском языке с объяснением, как это происходит). Пользователю ничего не нужно включать, настраивать или устанавливать. Правда, Google сохраняет возможность заглядывать в наши с вами файлы (календарь, электронную почту и др.) Однажды мы убедились в этом сами, когда при подготовке вебинара вставили в сценарий гиперссылку на фишинговый сайт. Сценарий размещался в Google-документе. Мошеннический ресурс нам был нужен в качестве иллюстрации к разговору о компьютерных преступлениях и социальной инженерии. Почти сразу Googe принялся демонстрировать нам беспокойные предупреждения о недопустимости такого контента.

Таким образом, для обычных бесплатных аккаунтов сквозного шифрования у Google нет. Если вы принадлежите к людям, чей анализ рисков предполагает корпорацию Google в качестве вероятной угрозы вашим конфиденциальным данным, отсутствие сквозного шифрования — заметная уязвимость. Следует подумать о дополнительных мерах защиты или вовсе отказаться от сервисов Google. Если же Google не занимает место в ряду ваших самых опасных угроз, с таким риском можно жить.

Расширенные возможности шифрования появляются в платных аккаунтах Google Workspace. Google называет это шифрованием на стороне клиента. Опция носит дополнительный характер. Администратор должен включить ее в настройках, а пользователю нужно подтвердить свою личность. Google Workspace — корпоративный продукт, который позволит себе не всякая российская НКО, особенно учитывая сложности с оплатой из России. Приходится иметь в виду и существующую практику ограничения сервисов для пользователей в России как часть общей кампании западных санкций и политически мотивированных решений. Сегодня такая практика ограничена, но что нас ждет в будущем? Если вы готовы принять этот риск, присмотритесь к шифрованию на стороне клиента в Google Workspace.

Встроенные опции защиты аккаунта Google

Говоря об «обычных» бесплатных аккаунтах Google и роли пользователя в обеспечении собственной безопасности, можно сказать, что разработчик фокусируется на защите именно аккаунтов, а не отдельных документов или папок. Проще говоря, вы не можете «штатными средствами» установить пароль на папку в Google Drive. Зато вам доступны неплохие опции защиты своего аккаунта. Вот основные.

- Пароль. Google позволяет устанавливать пароль на аккаунт и менять его в любое время. Мы рекомендуем отнестись к паролю серьезно и следовать принципам парольной защиты.

- Passkey. Иногда может быть эффективнее использовать passkey, а не «традиционный» пароль.

- Двухэтапная аутентификация. Рекомендуем включить. Если ваши риски высоки (например, у вас есть основания считать, что компьютерную технику могут изъять во время внезапного обыска), не ставьте галочку в поле для запоминания устройства. Пусть Google запрашивает второй фактор всякий раз при входе в аккаунт. Варианты второго фактора: код из приложения-генератора (основной рекомендуемый нами способ), резервные коды (в случае потери, поломки, изъятия или кражи смартфона), через подтверждение на устройстве, где уже выполнен вход в этот же Google-аккаунт, с аппаратным токеном, с использованием SMS.

- Google Authenticator. Разработчик предлагает использовать собственное бесплатное приложение для двухфакторной аутентификации. Можно использовать его или какой-нибудь из аналогов, например, 2FAS, Authenticator Pro, Authy и др.

- Возможность не привязывать номер телефона и email. В настройках безопасности можно отключить возможность «восстановления» пароля по адресу email или номеру телефона. Мы рекомендуем так и поступить. (Если создаете новый аккаунт Google, можно вовсе не указывать номер телефона). Обращайте внимание на хорошие пароли, их надежное хранение и регулярное резервное копирование данных. Процедура «восстановления пароля» фактически представляет собой уязвимость.

- Просмотр истории. Точнее, просмотр недавних действий, связанных с безопасностью аккаунта. Включили ли вы двухфакторную аутентификацию или сменили пароль — информация об этом будет зафиксирована. Полезно, если с аккаунтом творится что-то подозрительное и нужно выяснить — что именно.

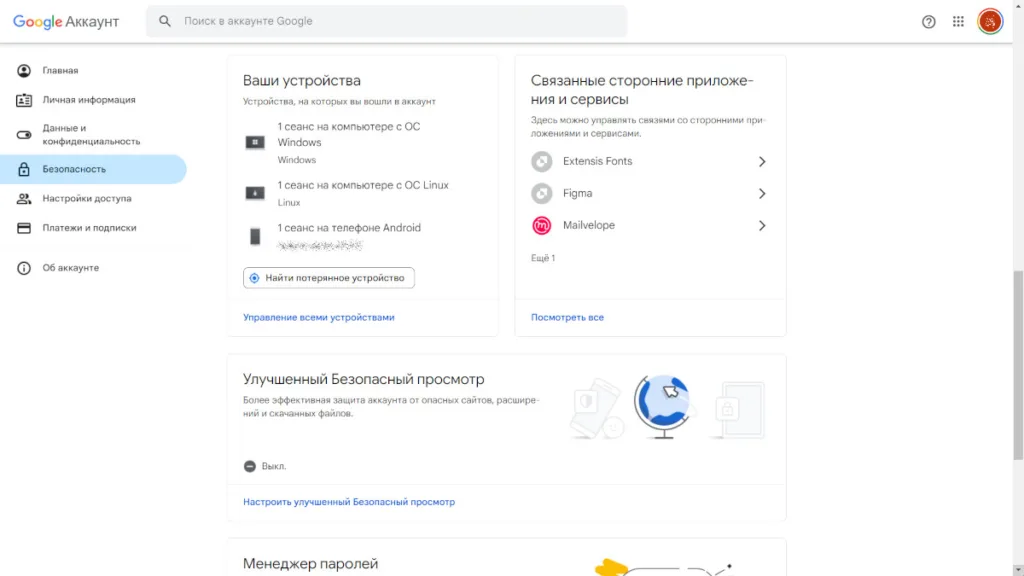

- Просмотр подключенных устройств. Здесь можно увидеть операционные системы, а иногда (в частности, для смартфонов) и модели устройств, на которых в данный момент выполнен вход в аккаунт. Поможет и рассеять тревогу, и удаленно разлогиниться на утраченном телефоне.

Есть в Google и встроенный менеджер паролей, и защита от вредоносных сайтов (так называемый «Безопасный просмотр»), и функционал резервного копирования Google Архиватор. Вы можете увидеть, с какими сторонними приложениями и сервисами связан ваш аккаунт. Взгляните и убедитесь, что в этом списке нет ничего подозрительного или просто ненужного.

Таким образом, Google предлагает довольно широкие возможности защиты своего аккаунта. К сожалению, многие люди не обращают внимание на важные детали или даже искренне считают, что у них к аккаунту Google не привязана никакая старая почта mail.ru, а пароль вполне надежный и менялся буквально в прошлом месяце (на самом деле в 2019 году и с тех пор уже был скомпрометирован).

Настройки безопасности аккаунта Google. Скриншот: te-st.org

Дополнительные технические способы защиты данных в аккаунте Google

Для защиты файлов в Google Drive можно использовать независимые шифровальные средства. Нечто, вовсе не связанное с аккаунтом Google. Например, любимый многими шифровальщик VeraCrypt, который позволяет хранить ваши секретные файлы внутри т.н. файлов-контейнеров. Среди альтернатив:

- hat.sh, браузерный скрипт для шифрования файлов;

- Mailvelope, браузерный плагин, изначально предназначенный для защиты email, но успешно шифрующий и отдельные файлы;

- шифрование архивов.

Все эти инструменты следуют общему подходу: информация сначала шифруется на компьютере пользователя и лишь потом закачивается в облако (например, Google Drive). А значит, можно вычеркнуть тревоги и подозрения, связанные с ошибками или преднамеренными закладками шифрования на стороне сервиса. Специалисты по безопасности ценят такие решения. Этот подход эффективен, скорее, для облачного хранения архивов. Создали архив — зашифровали — закачали на сервер — почистили следы на устройстве. Перечисленные выше альтернативные варианты могут выглядеть удобнее VeraCrypt. Они подразумевают шифрование отдельных файлов. Следовательно, вы скачиваете и закачиваете тот объем данных, который вам нужен. VeraCrypt имеет дело с контейнерами, внутри которых рабочие файлы могут занимать лишь часть полезного объема. Пользователю придется «гонять туда-сюда» пустые мегабайты контейнера. Похоже на большой автобус, в котором занято лишь несколько мест. Такая транспортная система не выглядит эффективной, хотя, конечно, можно стараться подобрать контейнер поменьше, ближе к суммарному объему файлов.

Любой из описанных способов не очень удобен для ежедневной совместной работы над материалами. Понадобятся правила использования шифровальных ключей и/или паролей, а также правила безопасной передачи паролей друг другу, а может, и понимание механики шифрования с открытым ключом. Эти условия должны аккуратно соблюдать все члены команды. В целом работа, скорее всего, перестанет быть чисто онлайновой. Придется практически ежедневно скачивать и закачивать файлы на компьютеры и смартфоны. Возникнут дополнительные риски, а с ними и дополнительные требования по защите устройства, регулярному надежному удалению данных и т.д.

Даже для индивидуального хранения файлов нам трудно рекомендовать программы, работающие с папкой на устройстве, которая синхронизируется с аккаунтом Google (вроде Cryptomator или AxCrypt). Модель угроз у сегодняшних активистов и независимых журналистов такова, что имеет смысл держать на компьютере как можно меньше данных. В частности, Теплица советует читателям не создавать синхронизируемую папку, которая способна привлечь нежелательное внимание. Лучше работать с документами Google в браузере. Если риски высоки, попробуйте вдобавок использовать режим «Инкогнито» (название в Chrome, может иначе называться в других браузерах). При очень высоких рисках стоит рассмотреть инструмент под названием Tails. Он позволит не оставить никаких следов на компьютере и обеспечить анонимность в интернете.

Расшаривайте конкретный материал, а не аккаунт

Безопасность команды во многом зависит от того, как построена индивидуальная работа с файлами. Хорошо, если разумные общие правила обращения с документами онлайн постепенно войдут в привычку. Вся команда выиграет от того, что коллеги будут удалять документы, ставшие ненужными (в том числе Google-документы), прекратят скачивать документы «на всякий случай» и гонять туда-сюда, в том числе по незащищенным каналам, файлы Word.

Что точно не надо делать, так это предоставлять пароль к некоему важному аккаунту всей команде или ее части. Увы, такое до сих пор случается. Например, у группы активистов есть электронный ящик в Google «для внешнего использования». Складывается так, что доступ к этому ящику имеет почти вся команда. Уязвимости растут пропорционально числу людей, которые знают пароль. Двухфакторная аутентификация — и так дополнительный шаг, для некоторых обременительный — становится делом хлопотным. Люди стремятся запомнить устройства, чтобы не вводить второй фактор, избежать «лишних» действий. По соображениям безопасности мы не советуем расшаривать доступ к аккаунту. (Не путайте описанную ситуацию со сценарием «доверенного лица», когда надежный человек (один) получает доступ к аккаунту, чтобы при необходимости и в интересах владельца аккаунта сменить пароль и сохранить доступ). Расшаривайте не логины и пароли, а документы и файлы.

Как безопаснее расшаривать документ или файл

Расшаривание по ссылке уместно лишь в отдельных случаях. Например, если вы ведущий вебинара и хотите поделиться с аудиторией какой-нибудь открытой информацией — шаблоном упражнения, некоторыми слайдами, коллекцией гиперссылок на полезные статьи. (Вспомните хотя бы старую историю 2018 года, когда открытые по ссылке документы Google попали в поисковые выдачи). Общее правило — расшаривать материалы конкретным людям, точнее, их аккаунтам. Особенно это касается внутренней документации команды и наиболее важных документов.

При расшаривании документа или таблицы аккуратно выбирайте, какие права кому предоставляете. В Google всего три права: редактор, комментатор, читатель. Советуем «играть на понижение». Например, во многих случаях для получения качественной обратной связи и поправок к документу достаточно роли «комментатор», роль редактора необязательна.

Если при расшаривании щелкнуть по значку шестеренки в правом верхнем углу, появится еще одно маленькое, но важное окошко. Некоторые пользователи о нем даже не подозревают. В окошке всего два пункта:

- Пользователи с правом на редактирование смогут изменять разрешения и параметры доступа

- Разрешить читателям и комментаторам документа скачивать, распечатывать и копировать его

По умолчанию в обоих полях стоят галочки. Советуем, как минимум, снять галочку из верхнего поля. Если это не сделать, редакторы будут иметь техническую возможность расшаривать документ кому угодно. В качестве примера — инцидент безопасности, произошедший на одной из правозащитных конференций. Участники закрытой сессии набросали план дальнейших совместных действий. Каждый из 15 человек получил доступ к этому документу со своим аккаунтом Google. Организаторы были удивлены и встревожены, когда после окончания встречи заглянули в список и увидели там 16 адресов. Они подняли свои записи, сравнили и обнаружили лишний адрес. Гости уже разъехались. Организаторам не хотелось задавать вопрос в общем чате и давать повод к поспешному выводу «среди нас чужой!». К счастью, проверка в соцсетях позволила связать злополучный email с одним из участников. Тот в личном разговоре не стал отпираться. Он заявил, что имеет два аккаунта Google и захотел расшарить документ на оба аккаунта, но забыл сообщить об этом организаторам.

Подводные камни совместной работы в Google-документах

Каждый, кому при расшаривании повезло попасть в список, видит аккаунты остальных. Поскольку Google-аккаунты часто персонифицированы, об анонимности речь не идет. Если ваша задача — организовать анонимное обсуждение или собрать анонимную обратную связь, возможно, лучше воспользоваться не Google, а Cryptpad. Это онлайновый офисный пакет (бесплатно с ограничением объема хранимых данных), который позволяет участвовать в комментировании и редактировании без какой-либо регистрации, то есть анонимно. Кроме того, в Cryptpad есть возможность защитить документ паролем и/или установить для него «срок жизни», по истечении которого он перестанет быть доступен.

Наконец, важно следить за тем, чтобы человек, покидающий команду, не сохранял права доступа, а передавал их остающимся сотрудникам. Передача не только логинов и паролей от корпоративных ресурсов, но также прав доступа к документам и папкам команды, в том числе расшаренным документам и папкам Google, должно стать неотъемлемой частью офбординга.

@bajmedia

@bajmedia